TAREA 3: Una sencilla practica de sobre criptografía.

Bienvenidos a mi blog, publico mi tarea numero 3 de la unidad 1.

Informacion de las herramientas de la practica:

Sistema operativo: Kali linux. Herramienta para generar claves: Consola en kali linux

1. Generar un nuevo par de claves (pública y privada):

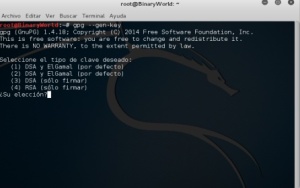

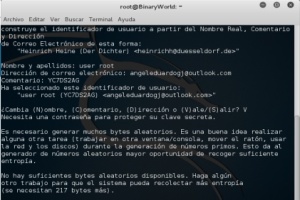

En la terminal escribiremos el siguiente comando: «gpg-gen-ke» , posteriormente nos saldrán 4 opciones escojemos la primera, DSA y ELGamal (por defecto).

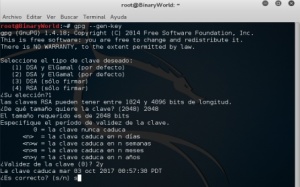

La consola nos muestra: Las claves RSA pueden tener entre 1024 y4096 bytes de longitud. ¿De que tamaña quiere la clave? (2048), ya que el sistema nos recomienda 2048 escribimos dicho dígitos y le damos enter.

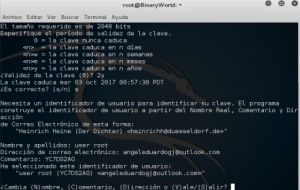

Posteriormente nos pide que se especifique el periodo de validez de la clave, nos da unos comandos para que tome como referencia el tiempo, ya sea días, semanas, meses, años. Yo colocare 2 años. Después colocamos s que es si.

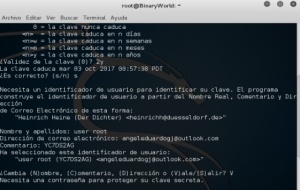

Ahora pasamos a crear nuestra clave publica nos pedirá: Nombra y apellido, dirección de correo electrónico, y comentario «Nuestra clave publica», introducimos nuestros datos.

Le daremos a vale con el comando V, seguimos, ahora la consola nos pide crear una contraseña secreta la introducimos y la verificamos.

Después nos indica que necesita potencia para crear la contraseña, realizamos actividades para que tome de ahí la potencia, necesita de 271 bits mas.

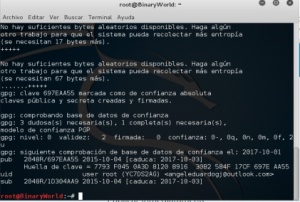

Vemos que se ha generado nuestra contraseña publica

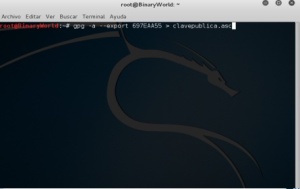

Ahoranecesitamos el archivo de la clave publica. Por lo que en la terminal escribiremos este comando:

gpg- –export 14764213 > clavepublica.asc

Listo, nuestro archivo con la clave publica aparece en nuestra carpeta personal.

Debemos compartir nuestra clave pública con otra persona y obtener su clave pública también. Como yo lo estoy haciendo solo sin equipo, creare otra clave pública y cifraré otro archivo como sí fuera otra persona, simplemente siguiendo todos los pasos como hicimos nuevamente, desde otra terminal.

Ahora importaremos la clave pública de nuestro compañero en mí caso otra clave que yo he creado. Le damos enter y veremos la información que contiene la clave pública de nuestro compañero, como su nombre y apellido y su correo electrónico.

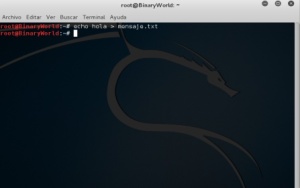

Luego de importar la clave pública de nuestro compañero debemos crear un archivo .txt o podemos cifrar cualquier tipo de archivo por ejemplo un .pdf sí queremos crear un .txt debemos usar este comando :

echo «Un mensaje» > mensaje.txt

Y nuevamente el archivo creado aparecerá en nuestra carpeta personal junto con el archivo de nuestra clave pública.

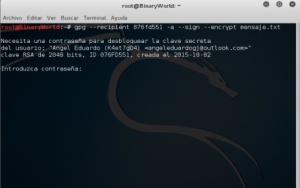

Ahora podemos pasar a cifrar ese archivo con el comando

gpg –recipient 14764213 -a –sign –encrypt mensaje.txt

Y nos pedirá que usemos la clave privada que creamos al principio.

Tenemos nuestra clave pública y nuestro archivo cifrado listo para enviarlo a nuestro compañero.

Enviaremos el archivo cifrado a nuestro compañero y recibiremos el suyo.

TAREA 2: BÚSQUEDA Y PUESTA EN COMÚN DE RECURSOS.

Instrucciones: Internet es un gran espacio para relacionarse con otros usuarios pero ante todo es una gran biblioteca que está en continuo crecimiento. En esta tarea te proponemos que identifiques tres espacios web relacionados con la temática de este curso.

Dos de ellos deben ser sitios que puedan ser considerados relevantes por la cantidad y calidad de recursos que ofrecen sobre Hacking. Pueden ser blogs personales, sitios web de organizaciones, empresas o grupos de usuarios de la red que comparten contenidos de calidad sobre hacking.

El tercer sitio web debe ser un espacio de encuentro entre interesados en el hacking, pueden ser foros, grupos o comunidades en redes sociales, un hashtag en Twitter, etc. en general un sitio donde sea posible interactuar con otros usuarios, hacer preguntas y participar de forma activa en conversaciones.

A continuación abre un artículo en tu blog y anota en él los tres recursos que has identificado indicando los aspectos más relevantes de cada uno de ellos y los motivos por los que los has seleccionado entre otros posibles recursos.

http://www.elladodelmal.com/ : El motivo por el cual eh escogido este sitio, es por el autor, ya que es una persona con un buen curricular. Este blog no se presta a presentar información que no sea de confianza y amarillista.

Este blog nos facilita el encontrar herramientas y nos muestra la utilidad de cada una, bien algunas las proporciona, otras no.

También podemos encontrar novedades y noticias sobre la seguridad informática, nos presenta sitios de confianza a los cuales podemos recurrir y también aquí mismo podemos encontrar dichas actualizaciones sobre la información, herramienta o bien nuevas practicas que podemos ejecutar.

El autor nos ofrece la oportunidad de adquirir documentos como libros, archivos o incluso distintas manera de aprendizaje ya sea por costo o gratuitamente.

Este sitio promueve el hacking como una medida de seguridad personal y empresarial, promueve el hacking ético.

http://seguridad-de-la-informacion.blogspot.mx/: La razón por la cual comparto este espacio es por que la información presentada no se limita a la practica, también al estudio del campo, desde el estudio cuántico hasta el ejecutar un script.

Me encanta este sitio por que no solo presenta información sobre seguridad informática, también nos muestra como trabajar profesionalmente con temas muy relacionados o que dependen unos a otros a relación con el hacking y la seguridad informática.

Es un blog muy completo.

http://hacking-etico.com/ , https://www.facebook.com/Hacking-Ético-Estás-seguro-de-que-estás-seguro-180709908606641/timeline/?ref=ts : Fue el primer blog de hacking que visite, presenta información y practicas muy útiles, importantes de una manera que sea fácil de digerir, contiene temas desde un nivel básico hasta un nivel avanzado, es una organización de confianza, a ganados premios y reconocimientos.

Me sorprende el hecho que este mismo curso también halla compartido dicha pagina lo cual lo respalda.

Nos muestra la manera de ejercer las practicas, explican con detalle la manera de efectuarlas, nos ponen a disposición el material y nos facilitan la consulta de estos.

El hecho de ser un blog muy transitado permite el entablar contacto con muchas personas interesadas en la rama, podemos conocer iniciadores como yo hasta expertos en el tema.

TAREA 1: HERRAMIENTAS BÁSICAS PARA OBTENER INFORMACIÓN DE SERVIDORES EXTERNOS.

Instrucciones: Las siguientes herramientas son especialmente útiles para empezar a obtener información de los servidores que queremos poner a prueba. Te proponemos que las descargues y te familiarices con ellas.

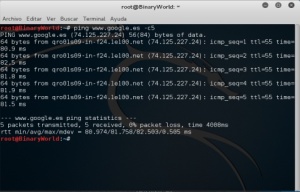

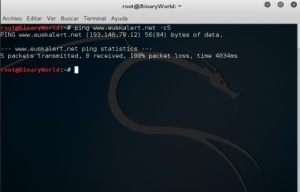

Ping: Utiliza la herramienta ping desde la terminal de tu ordenador para comprobar si están disponibles los siguientes hosts:

- http://www.google.es (O cualquier otra dirección conocida)

- http://www.euskalert.net

O bien puedes optar por un servidor web de internet de tu elección.

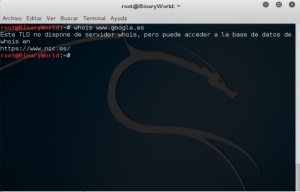

whois: Comprueba si esta herramienta esta disponible para tu sistema operativo. Si no es así, descárgala y si no usa su versión online (http://ping.eu/ns-whois/). A continuación busca información sobre el dominio que estás investigando. Encuentra la persona que figura como contacto técnico y como contacto administrativo. Esta información puede servir a un hacker para contactar directamente con las personas adecuadas dentro de la empresa (nota: Kevin Mitnick era un experto en colarse en las empresas vestido con un uniforme de asistencia técnica y preguntando por las personas adecuadas).

whois: Comprueba si esta herramienta esta disponible para tu sistema operativo. Si no es así, descárgala y si no usa su versión online (http://ping.eu/ns-whois/). A continuación busca información sobre el dominio que estás investigando. Encuentra la persona que figura como contacto técnico y como contacto administrativo. Esta información puede servir a un hacker para contactar directamente con las personas adecuadas dentro de la empresa (nota: Kevin Mitnick era un experto en colarse en las empresas vestido con un uniforme de asistencia técnica y preguntando por las personas adecuadas).

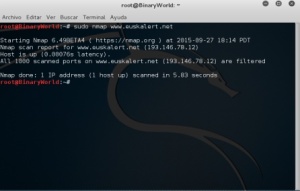

Nmap: Descarga la herramienta Nmap y analiza alguna de las anteriores direcciones. A continuación explica qué puertos están abiertos y cuál puede ser la razón. Nmap también intenta identificar los sistemas operativos y las aplicaciones que están corriendo en el servidor que estás investigando. Identifica alguna aplicación en el servidor y consulta en la página de la Base de Datos de Vulnerabilidades Nacional de Estados Unidos (NVD) a cuántas vulnerabilidades está expuesto.

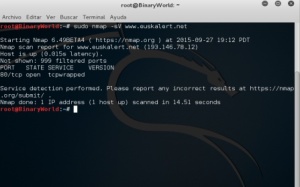

sudo nmap http://www.euskalert.net

sudo nmap -sV http://www.euskalert.net

La salida de ejecutar este comando será un listado de los puertos abiertos del sitio, además de información adicional acerca de la versión del servicio que se está ejecutando encada puerto.

Con este simple scan al host podemos observar que e puerto 80 se encuentra abierto.

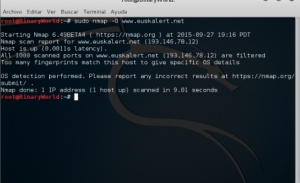

sudo nmap -O http://www.euskalert.net

Además podríamos escanear el host sólo para descubrir su sistema operativo, para ello usaremos el parámetro -O.

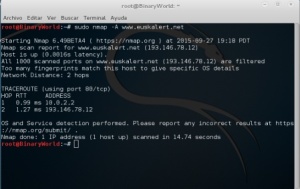

sudo nmap -A http://www.euskalert.net

Exisite un modo de escaneo, denominado agresivo, que ya incluye un descubrimiento de versiones (-sV), de sistema operativo (-O) y además incluye un trazado de ruta, denominado traceroute (–traceroute). El parámetro para lanzar un escaneo agresivo es -A.

sudo nmap -sP «ping»

Otra utilidad muy interesante es la de descubrir mediante ARP la existencia de host en la red. Para ello se utiliza el parámetro -sP junto a la red en format